Como Criar uma Política de Segurança Informática para uma Pequena Empresa

Índice

1. Introdução

Vivemos numa era em que a informação é um dos activos mais valiosos de qualquer organização — muito em particular nas Pequenas e Médias Empresas (PMEs), as quais muitas vezes não têm departamentos dedicados à cibersegurança. Com o aumento constante de ataques informáticos, desde o phishing até ao ransomware, criar uma política de segurança da informação deixou de ser opcional: é uma exigência estratégica, operacional e legal.

De acordo com o Relatório Anual de Segurança da Cisco (2024), mais de metade dos ataques cibernéticos bem-sucedidos tiveram como alvo empresas com menos de 100 colaboradores. As consequências incluem perda de dados críticos, paragem de operações, danos reputacionais e multas por incumprimento do Regulamento Geral de Protecção de Dados (RGPD).

Este artigo mostra, passo a passo, como uma PME pode construir uma política de segurança profissional, robusta, prática e adaptada à sua realidade.

Prioridades Imediatas:

- ▢ Nomear responsável pela segurança (mesmo a part-time)

- ▢ Implementar MFA em todos os acessos críticos

- ▢ Backups automáticos + regra 3-2-1 (3 cópias, 2 suportes, 1 externa)

- ▢ Encriptação total de portáteis/dispositivos móveis

Documentação Essencial:

- ▢ Mapa de activos e matriz de riscos

- ▢ Plano formal de resposta a incidentes

- ▢ Termos de confidencialidade assinados

Acções Periódicas:

- ▢ Formação semestral + simulação de phishing

- ▢ Teste de recuperação de backups (mensal)

- ▢ Auditoria de acessos (trimestral)

2. Por que é que uma Política de Segurança é Essencial?

2.1. Redução de Risco

Uma política bem estruturada reduz a superfície de ataque ao definir comportamentos aceitáveis, procedimentos técnicos obrigatórios e responsabilidades claras. Por exemplo, ao proibir o uso de pen drives pessoais não encriptadas, elimina-se um vector comum de infecção por malware.

2.2. Conformidade Legal (RGPD e outros)

O RGPD obriga todas as empresas que tratam dados pessoais a implementar medidas técnicas e organizativas adequadas. Uma política de segurança documentada é uma evidência clara de conformidade.

Exemplo: A ausência de política levou uma clínica dentária a ser multada em 8.000€ por não conseguir provar que controlava acessos a ficheiros clínicos.

2.3. Resiliência Operacional

Incidentes inevitavelmente acabarão por ocorrer. A política define como reagir, quem faz o quê, em que ordem, com que ferramentas. Isto reduz tempos de resposta, minimiza danos e acelera a recuperação.

2.4. Cultura Organizacional

Uma PME com política de segurança promove o envolvimento de todos. Os colaboradores deixam de ver a segurança como “coisa da informática” e passam a entender que proteger os dados é proteger o negócio.

3. Passos Iniciais para Criar uma Política

3.1. Identificar os Activos da Informação

Faça uma lista dos activos digitais e físicos relevantes:

- Computadores, servidores, routers, NAS, etc.

- Software de facturação, CRMs, e-mails, …

- Dados pessoais e financeiros de clientes

3.2. Avaliar os Riscos

Para cada activo, avalie:

- Ameaças (ex: ransomware, furto, erro humano)

- Vulnerabilidades (ex: ausência de backups, falta de MFA – Multi Factor Authentication)

- Impacto (financeiro, legal, operacional)

| Activo | Ameaça | Vulnerabilidade | Prob. (1-5) | Impacto (1-5) | Risco (P×I) | Medidas de Mitigação |

| Dados clientes | Ransomware | Backups não testados | 4 | 5 | 20 | Backup diário + teste mensal |

| Email corporativo | Phishing | Falta formação | 5 | 4 | 20 | Formação trimestral + simulações |

| Servidores | Acesso não autorizado. | Falta MFA | 3 | 5 | 15 | Implementar autenticação 2 factores |

3.3. Obter Apoio da Administração

A política só terá sucesso se for suportada pela administração. Esta deve:

- Nomear um responsável por segurança

- Alocar orçamento mínimo (antivírus, formação, backups, etc)

- Aprovar e comunicar a política aos colaboradores

3.4. Escolher um Modelo Simples

Uma PME não precisa de uma política com 80 páginas. Comece com um documento de 4–6 páginas com:

- Objectivos e âmbito

- Regras de conduta

- Medidas técnicas obrigatórias

- Plano de resposta a incidentes

4. Componentes de uma Política de Segurança

4.1. Objectivos da Política

- Proteger a confidencialidade, integridade e disponibilidade da informação

- Reduzir o risco de incidentes que possam comprometer a operação

- Estabelecer regras claras para todos os colaboradores

- Demonstrar conformidade legal (ex: RGPD, contractos com parceiros)

4.2. Âmbito de Aplicação

Aplica-se a:

- Todos os colaboradores, internos ou externos

- Todos os equipamentos, redes, contas e sistemas usados em nome da empresa

- Todas as localizações onde haja acesso a dados da empresa (escritório, casa, viagem)

4.3. Responsabilidades dos Colaboradores

Cada colaborador deve:

- Usar credenciais seguras e não partilhadas

- Cumprir as regras de uso aceitável

- Reportar incidentes ou suspeitas

- Participar nas formações obrigatórias

4.4. Classificação e Protecção da Informação

- Confidencial: contratos, passwords, dados pessoais

- Interna: emails, políticas internas, notas de reunião

- Pública: site da empresa, anúncios

Medidas incluem encriptação, restrição de acesso e partilha apenas em canais seguros.

4.5. Gestão de Acessos

- Princípio do privilégio mínimo

- Revisão trimestral dos acessos

- MFA em contas sensíveis

- Revogação imediata de acessos de ex-colaboradores

4.6. Segurança Física

- Acesso limitado a zonas com servidores

- Portáteis com cabo de segurança

- Sensores de movimento ou alarme em salas técnicas

4.7. Segurança dos Sistemas e da Rede

- Firewalls e antivírus actualizados

- Segmentação da rede (ex: convidados vs. administrativa)

- Patching regular de sistemas operativos e aplicações

4.8. Utilização de Dispositivos e Equipamentos

- Política BYOD (Bring Your Own Device) clara e aprovada pela gestão

- Proibição de pen drives não encriptadas

- Portáteis devem ter discos encriptados

4.9. Política de Palavras-Passe

- Mínimo 12 caracteres, combinando letras maiúsculas, minúsculas, números e símbolos (#$!%)

- Sem reutilização

- Alteração periódica

- Uso de gestores de passwords recomendados

4.10. Cópias de Segurança (Backups)

- Diárias (automáticas) e semanais (offsite)

- Testes mensais de recuperação

- Backup encriptado

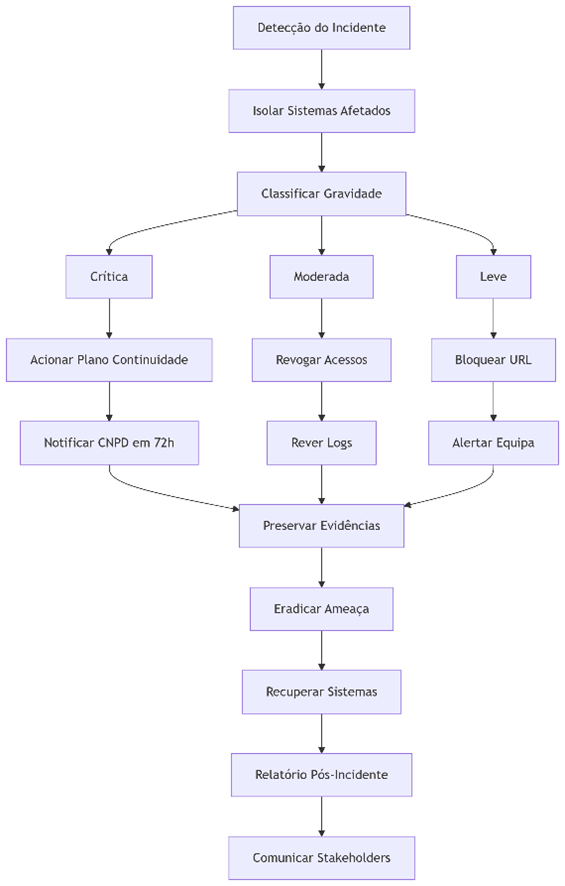

4.11. Gestão de Incidentes de Segurança

- Plano estruturado: identificar → conter → erradicar → recuperar → aprender

- Registo de incidentes

- Comunicação à gestão e/ou CNPD (Comissão Nacional de Protecção de Dados) (se aplicável)

4.12. Formação e Consciencialização

- Sessões semestrais obrigatórias

- Simulações de phishing

- Boas práticas incluídas no onboarding

4.13. Auditoria e Conformidade

- Auditoria interna anual

- Checklist de conformidade

- Actualizações à política após cada incidente relevante

5. Recomendações para Implementação

5.1. Comece Simples, melhore com o Tempo

Não tente criar um documento perfeito à primeira. Comece com uma versão funcional e melhore-a com base em auditorias, incidentes e feedback.

5.2. Nomeie um Responsável pela Segurança

Mesmo que acumule funções, é essencial haver um ponto focal para aplicar, monitorizar e actualizar a política.

5.3. Divulgar e Treinar

A política não deve viver num ficheiro esquecido. Organize formações, envie lembretes e use exemplos reais para que os colaboradores compreendam e respeitem as regras.

5.4. Defina Penalizações

Inclua consequências para violação da política, com base na gravidade da infracção: advertência, repetição de formação, suspensão ou medidas legais.

5.5. Integre com o Ciclo de Vida do Colaborador

Apresente a política logo na integração (onboarding). Faça revisões nas promoções, mudanças de função ou saída da empresa.

5.6. Faça Auditorias Regulares

Recolha métricas, avalie o cumprimento e adapte a política às novas ameaças tecnológicas, regulamentares ou operacionais.

6. Conclusão

Uma política de segurança eficaz não tem que ser complexa — precisa de ser prática, clara, compreendida e aplicada por todos. Ao definir regras simples, formar os colaboradores e aplicar medidas técnicas básicas, uma PME pode reduzir drasticamente os riscos de perda de dados, interrupções de serviço ou multas.

Talvez ainda mais importante: demonstra maturidade e compromisso perante clientes, parceiros e entidades reguladoras.

Um conselho: comece já hoje – documente a sua política, envolva os seus colaboradores e proteja o seu negócio com base em decisões informadas.

-

Criado por Paulo Silva